CentOS 6.5에서 OpenVPN 액세스 서버를 설치 및 구성하는 방법

상태: 더 이상 사용되지 않음

이 문서에서는 더 이상 지원되지 않는 CentOS 버전에 대해 설명합니다. 현재 CentOS 6을 실행하는 서버를 운영 중인 경우 지원되는 CentOS 버전으로 업그레이드하거나 마이그레이션하는 것이 좋습니다.

이유:

대신 참조:

소개

VPN 또는 가상 사설망은 원격 인터넷 리소스를 동일한 LAN에 있는 것처럼 함께 연결하는 안전한 방법입니다. OpenVPN은 Linux, Windows 및 Mac 운영 체제에서 작동하는 널리 사용되는 구현이며 물리적으로 분산된 서버 간에 복잡하고 암호화된 네트워크를 생성하는 데 활용할 수 있습니다.

OpenVPN 액세스 서버는 연결, 사용자 및 인터페이스를 관리하기 위한 완전한 포털로 사용되는 기존 OpenVPN 위에 구축된 솔루션입니다. 기본 VPN 인스턴스, 제품군 관리를 위한 웹 인터페이스 및 웹 브라우저 내에서 사용할 수 있는 클라이언트를 제공합니다.

이 가이드에서는 CentOS 6.5 VPS 인스턴스에 OpenVPN 액세스 서버를 설치하고 구성합니다.

패키지 다운로드 및 설치

프로젝트 웹 사이트에서 CentOS용 OpenVPN 액세스 서버 패키지를 얻을 수 있습니다.

CentOS 버전 및 컴퓨터 아키텍처와 일치하는 패키지를 마우스 오른쪽 버튼으로 클릭하십시오. "링크 주소 복사\ 항목 또는 가장 가까운 옵션을 선택하십시오.

CentOS 드롭릿에서 curl -O(0이 아닌 문자 "o\) 뒤에 페이지에서 복사한 URL이 포함된 패키지를 다운로드합니다. 제 경우에는 다음과 같이 되었습니다. :

cd ~

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.0.5-CentOS6.x86_64.rpm

패키지가 다운로드되면 rpm 명령을 사용하여 설치할 수 있습니다.

sudo rpm -i openvpn-as-2.0.5-CentOS6.x86_64.rpm

패키지를 설치하면 openvpn이라는 관리 계정이 생성됩니다. 그러나 암호가 설정되지 않았습니다.

다음을 입력하여 관리자 계정의 비밀번호를 설정하십시오.

sudo passwd openvpn

이제 명령줄 구성 단계가 완료되었습니다. 가이드의 나머지 부분에서는 웹 인터페이스를 통한 옵션 구성에 중점을 둡니다.

웹 인터페이스에 액세스

포트 943에서 서버의 IP 주소 또는 도메인 이름으로 이동하여 VPN 포털에 액세스할 수 있습니다. 서버는 TLS를 사용하여 작동하므로 https 프로토콜을 지정해야 합니다.

초기 상호작용을 위해 우리는 실제로 /admin로 끝나는 것을 제외하고 동일한 관리 인터페이스로 이동하려고 합니다.

<예비>

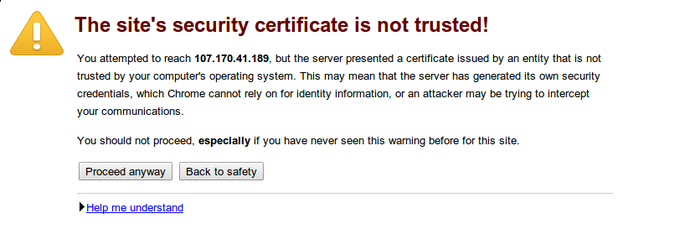

사이트의 SSL 인증서를 신뢰할 수 없다는 경고가 표시됩니다.

이것은 예상되고 완벽하게 괜찮습니다. 이것이 우리에게 알려주는 것은 OpenVPN이 브라우저에서 기본적으로 신뢰하지 않는 자체 서명된 SSL 인증서를 사용하고 있다는 것입니다. "진행\ 버튼 또는 이와 유사한 옵션을 클릭할 수 있습니다.

참고: 웹 인터페이스에 연결할 수 없는 경우 OpenVPN이 잘못된 네트워크 인터페이스에 바인딩되었을 가능성이 있습니다. 다음을 입력하여 확인할 수 있습니다.

- sudo netstat -plunt | grep openvpn

응답에 서버의 공용 IP 주소가 표시되지 않으면 다음을 입력하여 수동으로 다시 구성해야 합니다.

- sudo /usr/local/openvpn_as/bin/ovpn-init

프롬프트에 DELETE를 입력하여 현재 구성을 삭제합니다. 그런 다음 사용권 계약에 동의하고 Enter 키를 눌러 주 서버로 표시합니다. 다음 프롬프트에서 (1) 모든 인터페이스: 0.0.0.0을 선택하여 모든 인터페이스에 바인딩합니다. 이렇게 하면 OpenVPN 설치 프로그램의 바인드 오류에도 불구하고 액세스 서버를 사용할 수 있습니다. 나머지 프롬프트의 기본값을 수락하려면 Enter 키를 누릅니다.

재구성 후 브라우저에서 SSL 인증서를 수락한 후 웹 인터페이스에 액세스할 수 있어야 합니다.

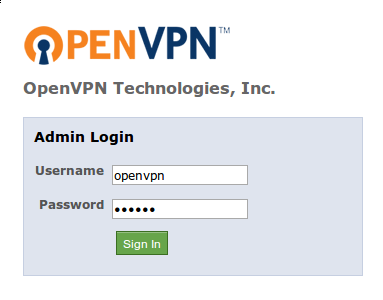

관리자 로그인 페이지가 표시됩니다. 사용자 이름 openvpn과 이 사용자에 대해 설정한 암호를 사용하십시오.

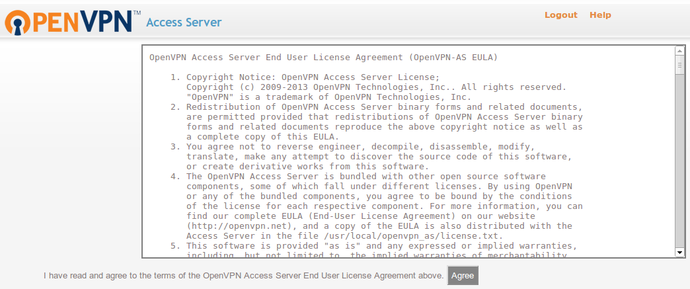

계속하려면 OpenVPN 액세스 서버의 EULA에 동의해야 합니다.

로그인하면 랜딩 페이지에서 한 눈에 볼 수 있는 몇 가지 유용한 통계와 함께 관리 인터페이스를 볼 수 있습니다.

여기에서 VPN 서버를 구성할 수 있습니다. 액세스 서버는 웹 인터페이스와 실제 VPN 액세스를 분리하며 각각은 독립적으로 구성할 수 있습니다.

예를 들어 왼쪽 메뉴의 서버 네트워크 설정으로 이동하면 각 구성 요소가 작동하는 포트와 인터페이스를 구성할 수 있는 페이지가 나타납니다. 클라이언트에서 사용할 수 있는 주소 풀을 지정할 수도 있습니다.

또 다른 작업은 사용자를 추가하고 인증 방법을 구성하는 것입니다. 시스템 사용자와 일치하는 VPN 사용자를 추가하거나 LDAP 서버를 통해 제어할 수 있는 사용자를 추가할 수 있습니다.

클라이언트로 로그인

관리자로서 구성을 마쳤으면 IP 주소 또는 도메인 이름과 포트 943로 이동하여 클라이언트 부분을 방문할 수 있습니다.

<예비>

VPN 액세스를 구성한 사용자의 사용자 이름을 입력해야 합니다.

로그인한 사용자가 OpenVPN 관리자 계정으로 지정된 경우 관리자 제어판으로 돌아가는 데 사용할 수 있는 "관리자” 버튼이 표시됩니다. 클라이언트가 VPN 서버에 연결하기 위한 소프트웨어를 다운로드할 수 있는 페이지:

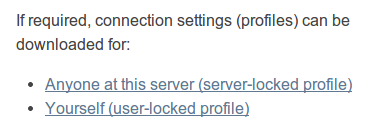

데스크톱이 Windows 또는 OS X이거나 Android 또는 iOS 기기가 있는 경우 브라우저 내에서 작동하는 OpenVPN Connect 클라이언트를 다운로드할 수 있습니다. 데스크톱이 Linux 시스템인 경우 일반 VPN 클라이언트를 다운로드하라는 메시지가 표시됩니다.

선택한 클라이언트의 지시를 따라야 합니다. Linux 클라이언트를 사용하는 경우 "Yourself\ 링크를 클릭하여 연결 설정 프로필을 다운로드해야 합니다.

일반 Linux openvpn 클라이언트를 사용하면 다음과 같이 연결할 수 있습니다.

sudo openvpn --config client.ovpn

결론

이제 VPN 액세스를 구성하는 데 사용할 수 있는 포털이 있어야 합니다. 이것은 한 번 설정하고 즉시 구성할 수 있는 관리하기 쉬운 인터페이스입니다. 사용자가 서버에 연결할 수 있도록 유효한 구성 파일을 자동으로 생성하므로 액세스 구성 방법을 설명하는 데 많은 골칫거리를 줄일 수 있습니다.