Wireshark 명령줄 인터페이스 소개: TShark

이 페이지에서

- 여기서 무엇을 다룰까요?

- 무엇이 필요합니까?\n

- TShark 설치

- TShark 대 Tcpdump

- TShark 실습

- 수신할 인터페이스 선택\n

- 캡처 파일 저장

- 결론

TShark는 CLI에서 직접 패킷을 캡처하고 분석하기 위한 CLI 또는 Wireshark의 명령줄 인터페이스로 설계되었습니다. 대부분의 사람들은 일반적으로 사용되는 Wireshark와 달리 TShark를 인식하지 못합니다. TShark는 Wireshark에 포함되어 있습니다. 이는 GUI를 사용할 수 없을 때 특히 유용합니다. Wireshark에서 사용되는 모든 옵션도 여기에서 지원됩니다. 예를 들어 캡처된 패킷은 파일에 저장하고 나중에 분석을 위해 검색할 수 있습니다. 기본 캡처 파일 형식은 Wireshark에서 사용하는 것과 동일한 pcapng입니다. TShark 사용의 이점은 스크립트에 포함될 수 있고(Python 스크립트 내에서 사용 가능) SSH를 통해 원격 시스템에서 사용할 수 있다는 것입니다. 단점은 물론 GUI가 없다는 것입니다.

Wireshark와 마찬가지로 TShark는 Linux, Mac OS, Windows와 같은 주요 운영 체제에서 사용할 수 있습니다.

여기서 무엇을 다룰까요?

이 튜토리얼에서는 TShark에 대해 설명하고 몇 가지 기본 사용 사례를 제시합니다. TShark에 대해 알아보겠습니다. 이 가이드에서는 WireShark 및 TShark와 함께 미리 제공되는 Kali Linux를 사용합니다.

무엇이 필요합니까?

실제로 컴퓨터 네트워크 및 TCP/IP 등과 같은 관련 프로토콜의 개념에 대한 깊은 이해가 필요합니다. 또한 경우에 따라 관리자 권한이 필요할 수도 있습니다.

TShark 설치

TShark는 Kali Linux에 사전 설치되어 제공됩니다. Ubuntu/Debian 시스템에 설치하려면 다음 명령을 사용하십시오.

$sudo apt 설치 tshark

기타 배포의 경우 TShark 설치를 위한 기본 설치 방법을 사용하십시오. 시스템에서 TShark 버전을 확인하려면 터미널을 열고 다음을 입력하십시오.

$샤크 -v

TShark 대 Tcpdump

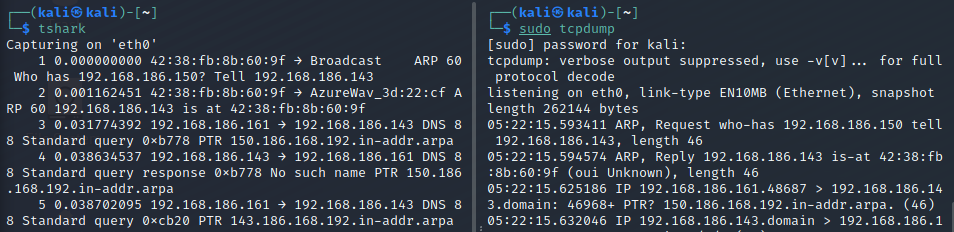

TShark는 Wireshark와 동일한 기능을 제공합니다. TShark는 옵션을 사용하지 않을 때 tcpdump와 동일한 방식으로 작동합니다. TShark도 tcpdump를 대체할 수 있습니다. 잠시 동안 두 도구를 비교해 보겠습니다. 아래 스크린샷을 보면 옵션 없이 두 도구를 모두 실행했습니다.

TShark 실습

이제 TShark의 몇 가지 사용 사례를 살펴보겠습니다. 먼저 TShark가 캡처할 수 있는 인터페이스를 확인하는 것으로 시작합니다. 설치 방법에 따라 'sudo' 권한이 필요할 수 있습니다. 아래 명령을 실행하여 사용 가능한 인터페이스 목록을 가져옵니다.

$샤크 -디

수신할 인터페이스 선택

기본적으로 TShark는 보이는 첫 번째 인터페이스에서 캡처합니다. 따라서 위 목록에서 TShark는 대상을 'eth0'으로 설정합니다. 따라서 인터페이스를 지정하지 않으면 자동으로 'eth0' 인터페이스를 사용합니다. 그러나 인터페이스를 명시적으로 정의하려면 '-i' 옵션을 사용해야 합니다.

$tshark -i eth0

이런 식으로 TShark는 통과하는 모든 것을 캡처합니다. 원하는 경우 '-c' 또는 패킷 수 옵션을 사용하여 캡처 제한을 몇 개의 패킷, 예를 들어 10개의 패킷으로 제한할 수 있습니다.

$tshark -i eth0 -c 10

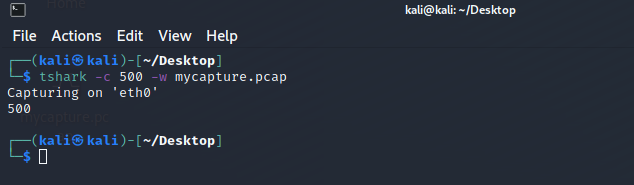

캡처 파일 저장

TShark의 장점 중 하나는 나중에 사용할 수 있도록 캡처를 파일에 저장할 수 있다는 것입니다. 위 명령에서 '-w' 옵션을 사용하여 캡처를 mycapture.pcap과 같은 파일에 저장합니다.

$tshark -c 500 -w mycapture.pcap

위의 파일을 읽으려면 다음 명령을 사용하십시오.

$ tshark -r mycapture.pcap

위 명령의 출력이 터미널에 표시됩니다.

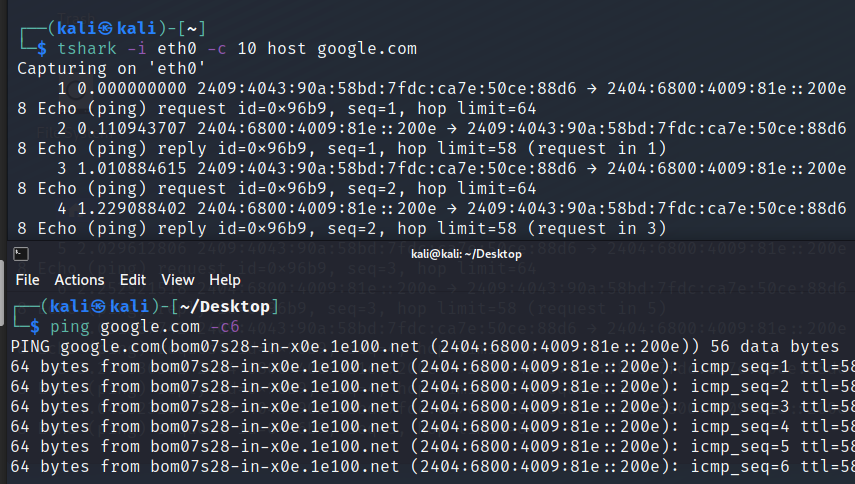

대상 호스트 지정

예를 들어 특정 호스트로 들어오고 나가는 트래픽을 필터링하도록 TShark를 설정할 수 있습니다. google.com. 이를 시연하기 위해 'google.com'에 ping 요청을 보내겠습니다.

$핑 google.com

이제 TShark 명령을 실행하여 위의 트래픽을 캡처합니다.

$tshark -i eth0 -c 10 호스트 google.com

참고: 호스트 이름 대신 호스트의 IP 주소를 사용할 수도 있습니다.

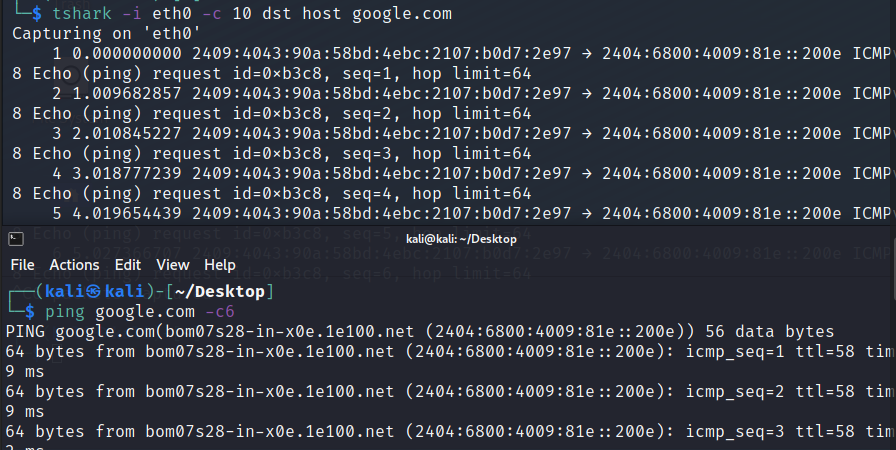

위의 명령에는 호스트(google.com)와 주고받는 모든 ping 요청이 포함되어 있습니다. 들어오는 트래픽을 필터링하려면 다음 명령을 사용하십시오.

$tshark -i eth0 src 호스트 google.com

$tshark -i eth0 dst 호스트 google.com

ping 요청과 유사하게 Nmap 스캔을 실행하고 결과를 파일에 저장하거나 TShark로 직접 분석할 수도 있습니다.

결론

TShark는 보안 분석기에 매우 필수적인 도구입니다. 이 기사는 TShark로 무엇을 할 수 있는지 알려주기 위해 표면을 만지는 것입니다. TShark에는 엄청난 가능성의 전 세계가 있습니다. TShark에 대해 자세히 알아보려면 https://www.wireshark.org/docs/로 이동하여 교육 비디오, 가이드 등을 찾을 수 있습니다. TShark의 매뉴얼 페이지에도 방대한 정보 소스가 저장되어 있습니다.