Nessus 취약점 검색 정책을 구성하는 방법

이 페이지에서

- 무엇을 다룰 것인가?

- 전제 조건

- 레디 투 록...

- 마무리…

취약성을 수정하는 데 관여하는 보안 전문가와 이를 악용하려는 해커로 인해 매일 취약성이 발생합니다. 취약점 스캐너는 공격자가 시스템을 손상시키기 위해 악용할 수 있는 이미 알려진 취약점이 있는 시스템을 검사합니다. 시장에는 취약성 스캐닝을 위한 많은 도구가 있습니다. Nessus는 취약점을 발견하기 위한 강력한 스캐닝 도구 중 하나입니다. Tenable Network Security Inc.에서 개발 및 유지 관리합니다. 한때 Nmap Software LLC의 보안 도구 체크리스트에서 1위를 차지했습니다. 지금은 목록에서 세 번째 위치로 떨어졌지만 여전히 강력한 원격 보안 검색 도구입니다.

우리는 무엇을 다룰 것인가?

이 가이드에서는 Nessus에서 스캔 정책을 구성하는 방법을 살펴보고 나중에 이 정책을 사용하여 스캔을 생성할 것입니다. 그런 다음 스캔할 대상 시스템을 선택합니다. 이 튜토리얼에서는 Kali Linux를 사용하고 있습니다. 지금 시작해 봅시다.

전제 조건

<올 스타일=텍스트-정렬:왼쪽>

록 준비...

Nessus 스캔을 시작하기 위한 첫 번째 단계는 스캔 템플릿을 선택하는 것입니다. Nessus에서 사용 가능한 스캔 템플릿을 사용하거나 사용자 지정 정책을 만들 수 있습니다. 후자는 사용자 정의 스캔 템플릿 섹션에서 찾을 수 있는 사용자 정의 스캔 템플릿을 생성합니다. 이 정책에서 설정한 모든 설정은 해당 정책에 따른 모든 스캔에 자동으로 적용됩니다.

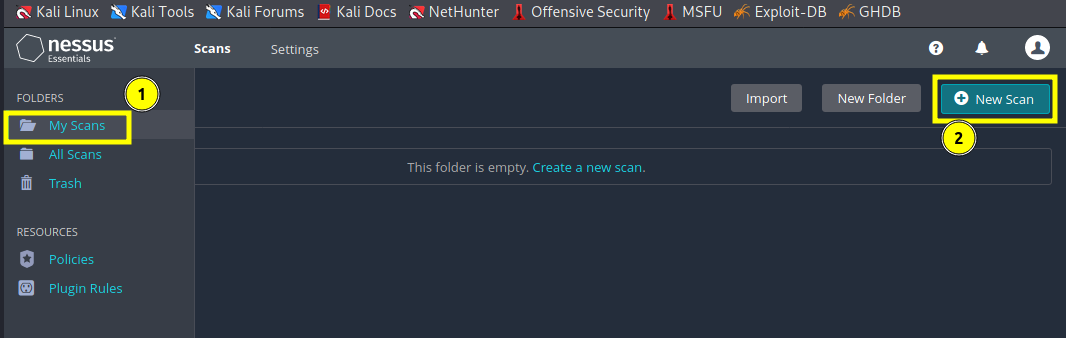

1단계. 계속해서 스캔 정책을 생성하겠습니다. 먼저 "https://kali:8834"로 이동하여 Nessus의 웹 인터페이스에 로그인합니다. 랜딩 페이지에서 왼쪽 세로 패널의 '정책' 레이블을 클릭합니다. 아래 이미지에서 '1'로 표시되어 있습니다. 이제 오른쪽 상단 모서리에 있는 '새 정책' 버튼('2'로 표시됨)을 클릭합니다.

이 새 화면에서 '기본 네트워크 스캔' 옵션을 선택합니다.

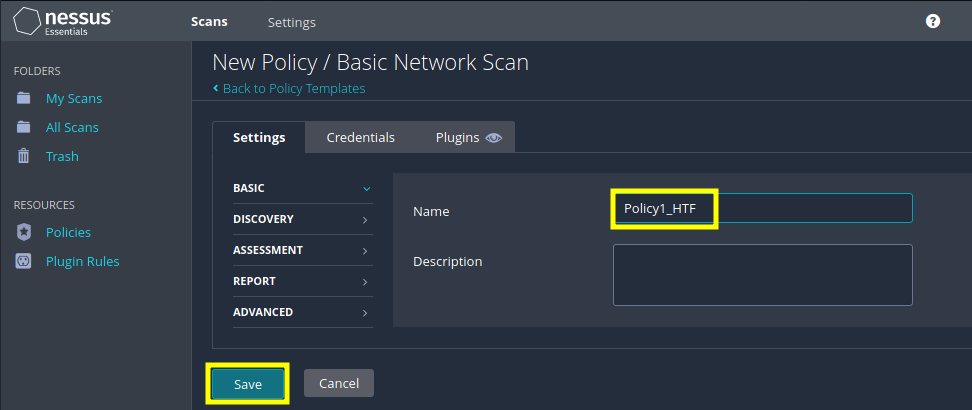

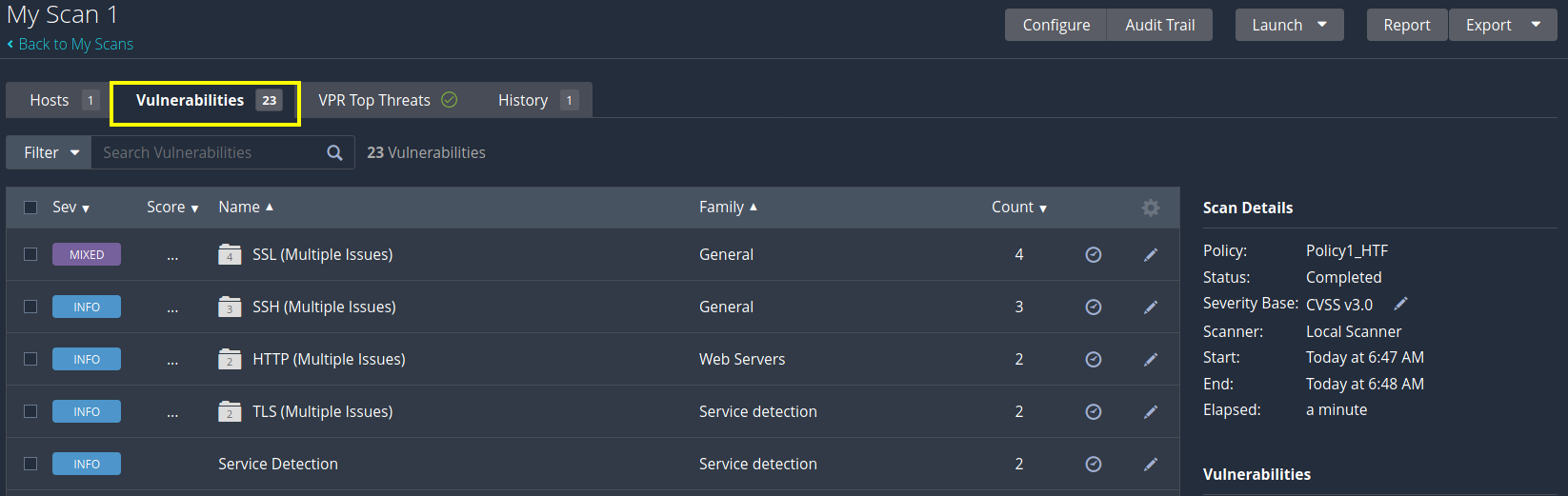

3단계. 이제 스캔 정책을 선택했으므로 적절한 이름을 지정하고 나머지 설정은 그대로 둡니다. 우리의 경우 정책 이름은 'Policy1_HTF'입니다.

사용자 지정 정책이 Tenable에서 제공하는 템플릿을 기반으로 한다는 점에 주목하셨을 것입니다.

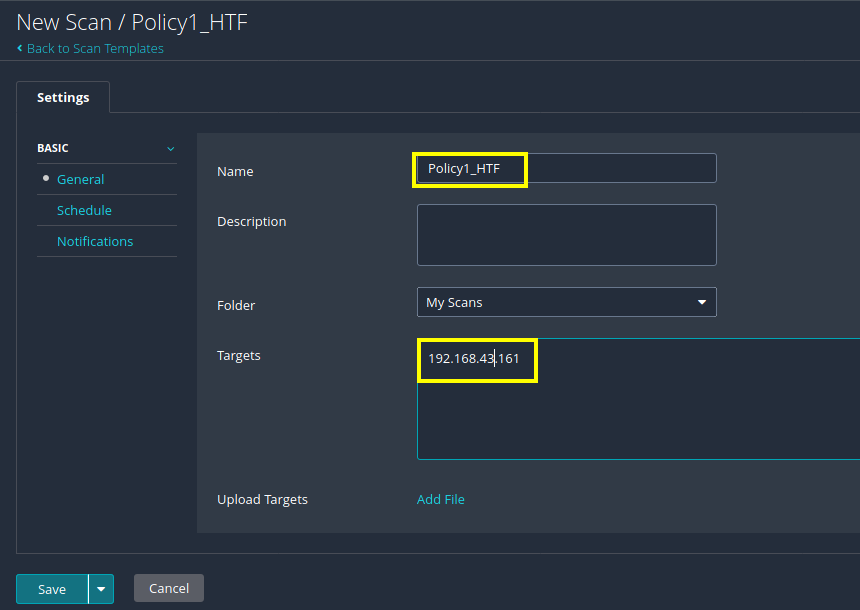

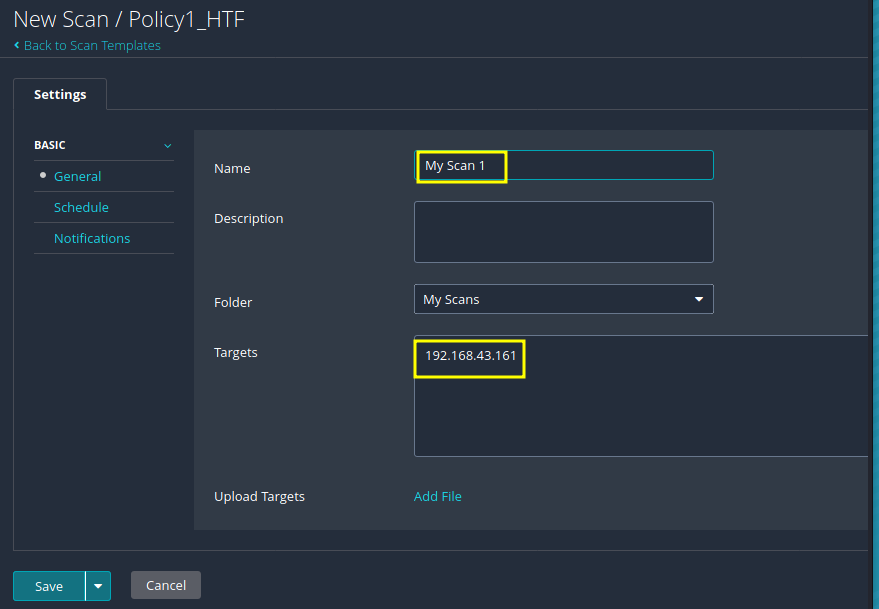

6단계. 새 스캔의 이름은 다음과 같이 사용자 지정 정책의 이름과 동일합니다.

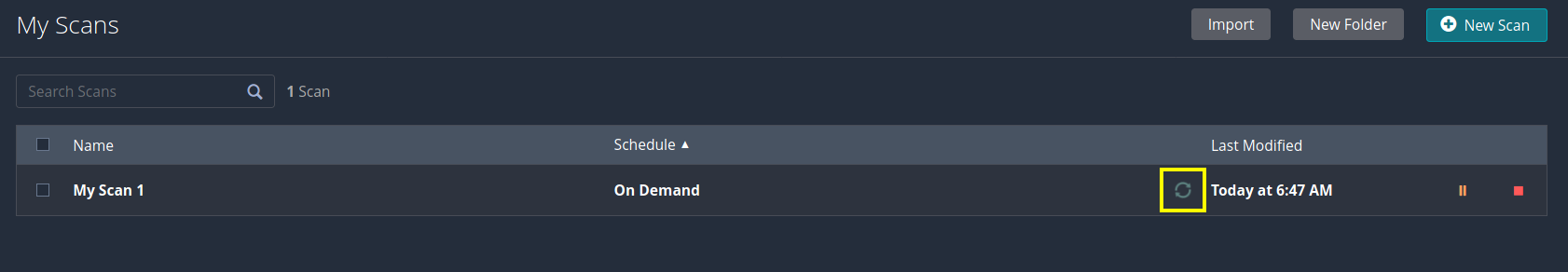

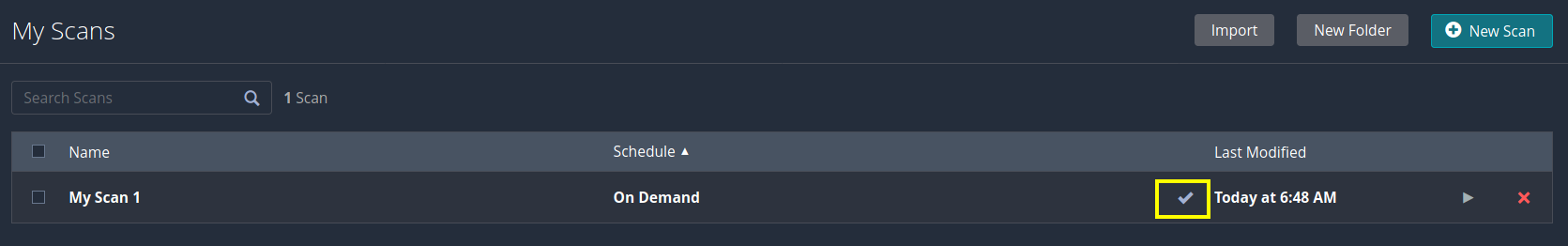

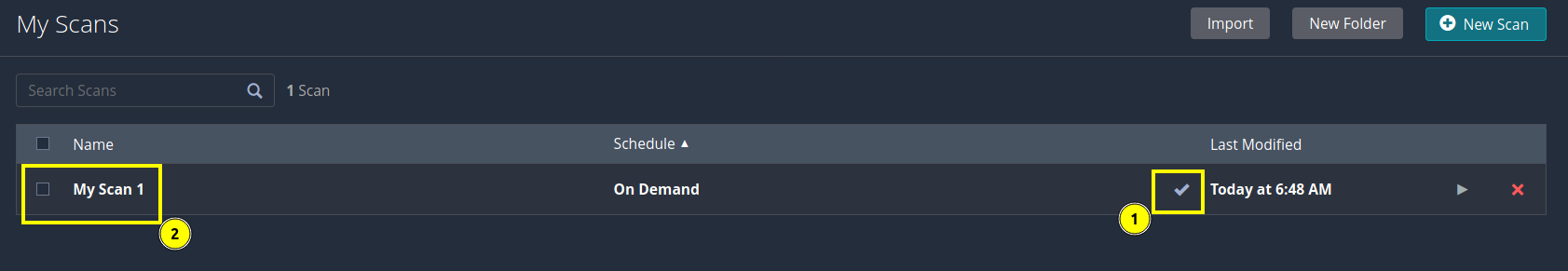

혼동을 피하기 위해 이 이름을 'My Scan 1'로 변경합니다. 이 스캔에 대한 선택적 설명을 제공할 수도 있습니다. 공백으로 두었습니다. '대상' 레이블에 해당하는 텍스트 필드에 스캔하려는 대상 시스템의 호스트 이름 또는 IP 주소를 입력합니다. 계속하려면 파일을 저장하십시오.

마무리…

이제 Nessus 스캐닝 도구에 대한 오늘의 가이드를 완료했습니다. 우리는 정책을 생성하고 이를 사용하여 대상 시스템을 스캔하는 방법을 살펴보았습니다. Nessus 보고서를 해석하려면 도구에 대한 심층적인 지식과 네트워크 보안 개념에 대한 더 나은 이해가 필요합니다. Tenable은 제품을 효과적으로 사용하기 위한 주문형 교육도 제공합니다. Nessus 학습에 관심이 있는 경우 회사에서 제공하는 무료 평가판을 사용할 수 있습니다.