명령줄에서 CentOS 7을 Samba4 AD에 통합 - 14부

이 가이드에서는 Authconfig 소프트웨어를 사용하여 명령줄에서 그래픽 사용자 인터페이스가 없는 CentOS 7 서버를 Samba4 Active Directory 도메인 컨트롤러에 통합하는 방법을 보여줍니다.

이러한 유형의 설정은 Samba가 보유하는 단일 중앙 집중식 계정 데이터베이스를 제공하며 AD 사용자가 네트워크 인프라 전체에서 CentOS 서버에 인증할 수 있도록 합니다.

요구사항

- Ubuntu에서 Samba4를 사용하여 Active Directory 인프라 생성

- CentOS 7.3 설치 가이드

1단계: Samba4 AD DC용 CentOS 구성

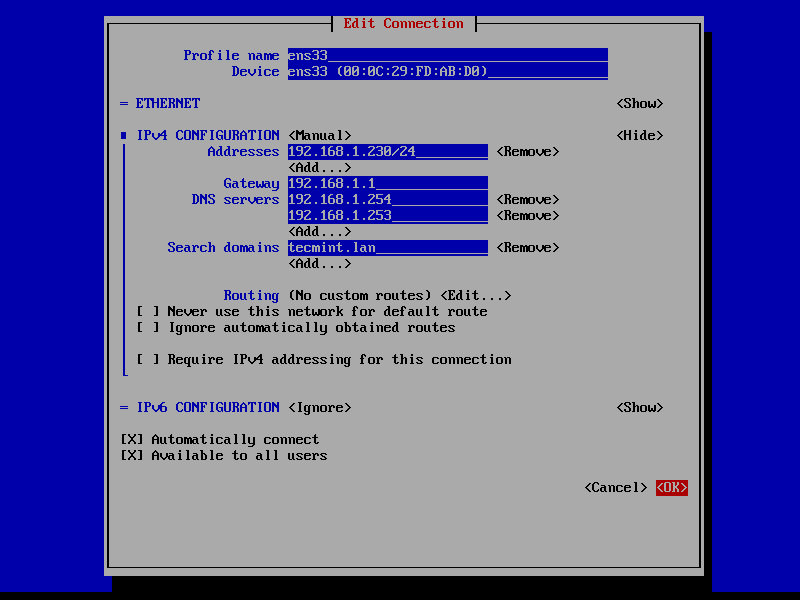

1. CentOS 7 서버를 Samba4 DC에 연결하기 전에 네트워크 인터페이스가 DNS를 통해 도메인을 쿼리하도록 올바르게 구성되어 있는지 확인해야 합니다. 서비스.

ip address 명령을 실행하여 시스템 네트워크 인터페이스를 나열하고 이 예에서 ens33과 같은 인터페이스 이름에 대해 nmtui-edit 명령을 실행하여 편집할 특정 NIC를 선택합니다. 아래에 설명되어 있습니다.

ip address

nmtui-edit ens33

2. 편집을 위해 네트워크 인터페이스가 열리면 LAN에 가장 적합한 고정 IPv4 구성을 추가하고 DNS 서버에 대한 Samba AD 도메인 컨트롤러 IP 주소를 설정했는지 확인하십시오.

또한 검색 도메인 필드에 도메인 이름을 추가하고 [TAB] 키를 사용하여 확인 버튼으로 이동하여 변경 사항을 적용합니다.

검색 도메인 필드는 도메인 DNS 레코드에 짧은 이름만 사용할 때 DNS 확인(FQDN)에 의해 도메인 대응 항목이 자동으로 추가되도록 보장합니다.

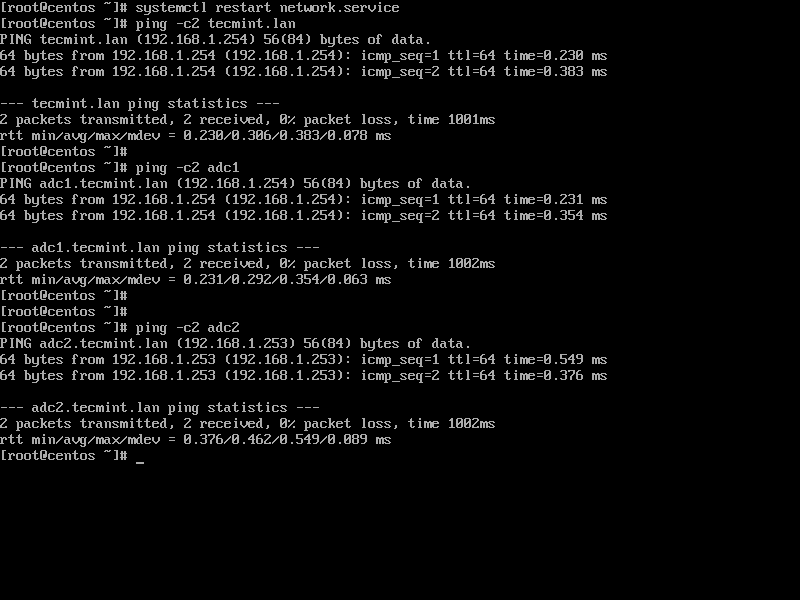

3. 마지막으로 네트워크 데몬을 다시 시작하여 변경 사항을 적용하고 표시된 대로 도메인 이름 및 도메인 컨트롤러 짧은 이름에 대해 일련의 ping 명령을 실행하여 DNS 확인이 올바르게 구성되었는지 테스트합니다. 아래에.

systemctl restart network.service

ping -c2 tecmint.lan

ping -c2 adc1

ping -c2 adc2

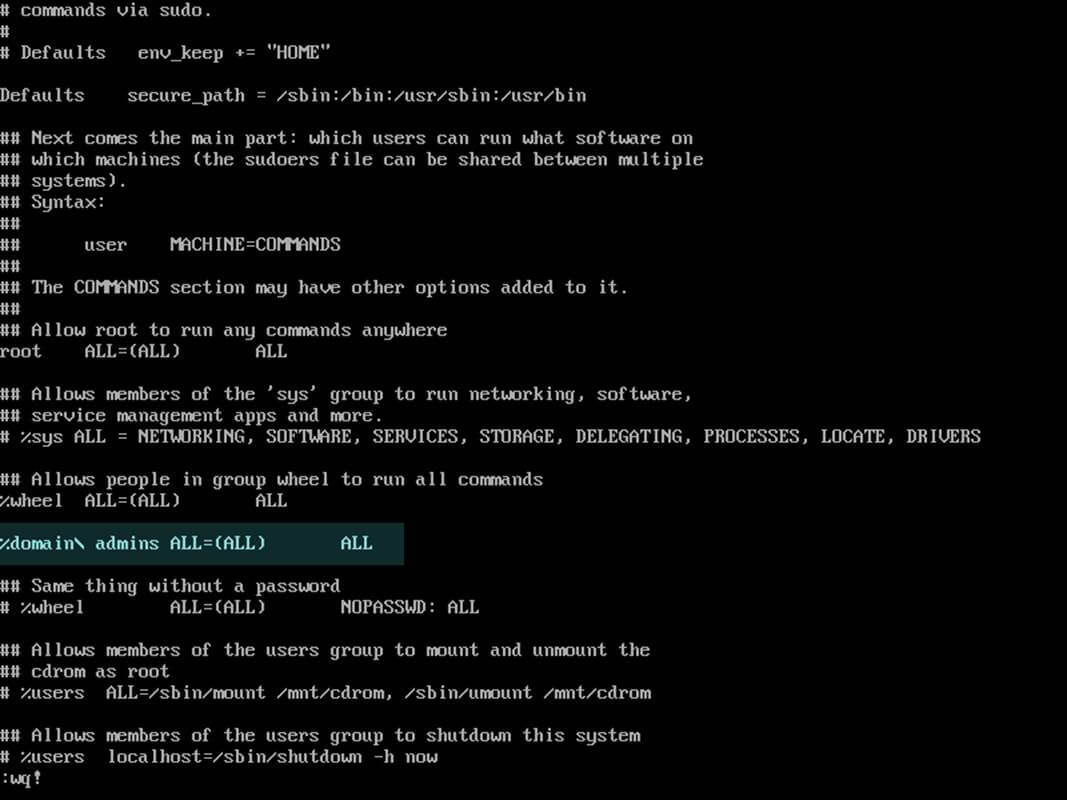

4. 또한 다음 명령을 실행하여 컴퓨터 호스트 이름을 구성하고 컴퓨터를 재부팅하여 설정을 올바르게 적용하세요.

hostnamectl set-hostname your_hostname

init 6

아래 명령을 사용하여 호스트 이름이 올바르게 적용되었는지 확인합니다.

cat /etc/hostname

hostname

5. 마지막으로 루트 권한으로 아래 명령을 실행하여 Samba4 AD DC와 현지 시간을 동기화합니다.

yum install ntpdate

ntpdate domain.tld

2단계: CentOS 7 서버를 Samba4 AD DC에 연결

6. CentOS 7 서버를 Samba4 Active Directory에 연결하려면 먼저 루트 권한이 있는 계정에서 컴퓨터에 다음 패키지를 설치하십시오.

yum install authconfig samba-winbind samba-client samba-winbind-clients

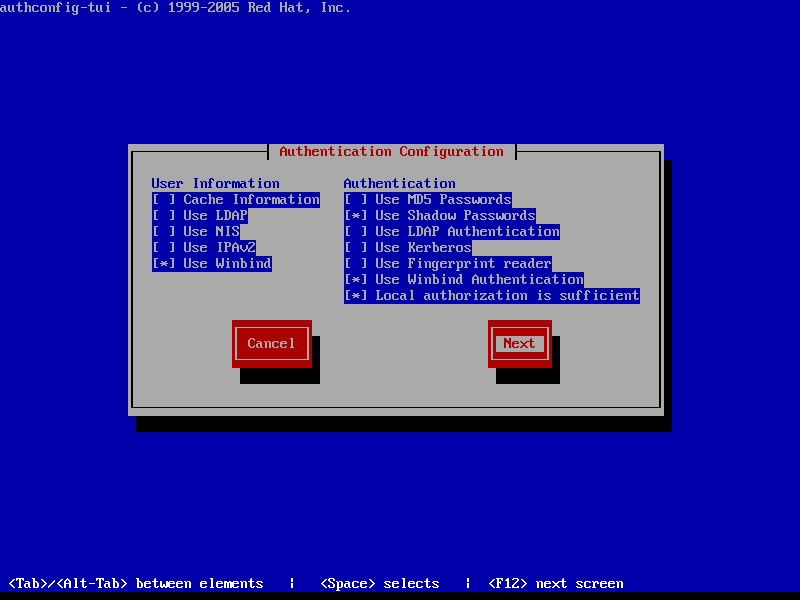

7. CentOS 7 서버를 도메인 컨트롤러에 통합하려면 루트 권한으로 authconfig-tui 그래픽 유틸리티를 실행하고 아래 설명된 대로 아래 구성을 사용하십시오.

authconfig-tui

첫 번째 프롬프트 화면에서 다음을 선택합니다.

사용자 정보:

- 윈바인드 사용

인증 탭에서 [Space] 키를 눌러 선택합니다.

- 섀도우 비밀번호 사용

- Winbind 인증 사용

- 현지 승인으로 충분합니다.

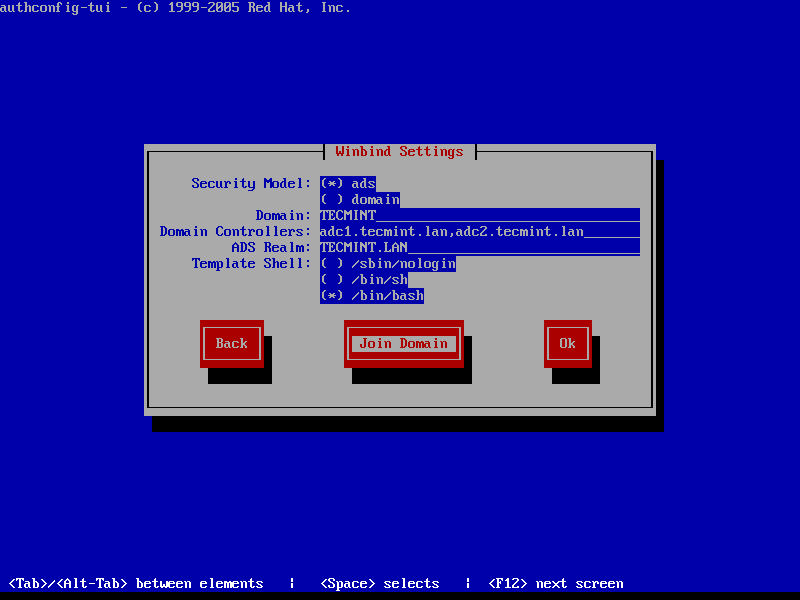

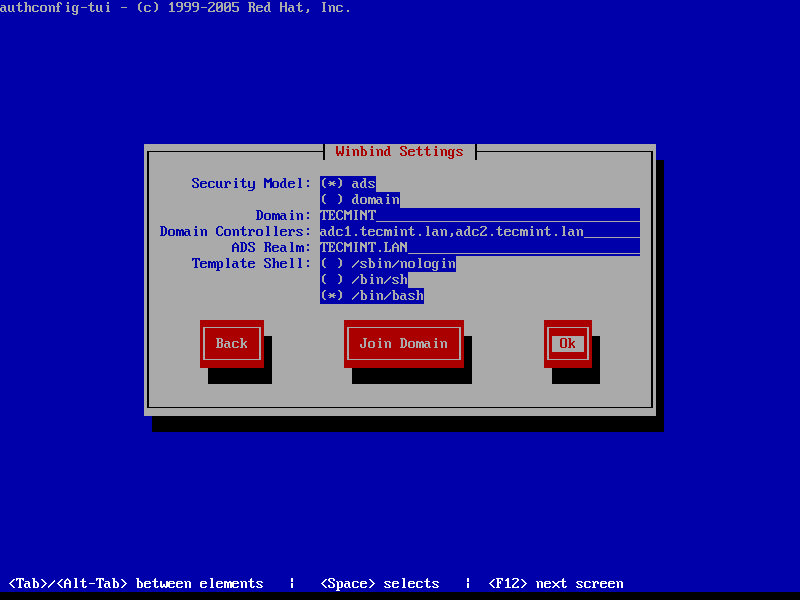

8. 다음을 눌러 Winbind 설정 화면으로 이동하여 아래 그림과 같이 구성합니다.

- 보안 모델: 광고

- 도메인 = YOUR_DOMAIN(대문자 사용)

- 도메인 컨트롤러=도메인 시스템 FQDN(2개 이상인 경우 쉼표로 구분)

- ADS 영역=YOUR_DOMAIN.TLD

- 템플릿 셸 = /bin/bash

9. 도메인 가입을 수행하려면 [tab] 키를 사용하여 도메인 가입 버튼으로 이동한 후 [Enter] 키를 누르세요. 도메인에 가입하려면

다음 화면 프롬프트에서 AD에 가입하는 컴퓨터 계정을 수행하기 위해 높은 권한을 가진 Samba4 AD 계정에 대한 자격 증명을 추가하고 확인을 눌러 설정을 적용하고 프롬프트를 닫습니다.

사용자 비밀번호를 입력하면 자격 증명이 비밀번호 화면에 표시되지 않습니다. 나머지 화면에서 확인을 다시 눌러 CentOS 7 시스템에 대한 도메인 통합을 완료합니다.

특정 Samba AD 조직 단위에 컴퓨터를 강제로 추가하려면 호스트 이름 명령을 사용하여 컴퓨터의 정확한 이름을 얻고 해당 OU에 컴퓨터 이름으로 새 컴퓨터 개체를 만듭니다.

Samba4 AD에 새 개체를 추가하는 가장 좋은 방법은 RSAT 도구가 설치된 도메인에 통합된 Windows 시스템의 ADUC 도구를 사용하는 것입니다.

중요: 도메인에 가입하는 또 다른 방법은 통합 프로세스를 광범위하게 제어할 수 있는 authconfig 명령줄을 사용하는 것입니다.

그러나 이 방법은 아래 명령에서 발췌한 것처럼 수많은 매개변수에 오류가 발생하기 쉽습니다. 명령은 긴 한 줄에 입력해야 합니다.

authconfig --enablewinbind --enablewinbindauth --smbsecurity ads --smbworkgroup=YOUR_DOMAIN --smbrealm YOUR_DOMAIN.TLD --smbservers=adc1.yourdomain.tld --krb5realm=YOUR_DOMAIN.TLD --enablewinbindoffline --enablewinbindkrb5 --winbindtemplateshell=/bin/bash--winbindjoin=domain_admin_user --update --enablelocauthorize --savebackup=/backups

10. 시스템이 도메인에 가입된 후 아래 명령을 실행하여 winbind 서비스가 시작되어 실행 중인지 확인합니다.

systemctl status winbind.service

11. 그런 다음 Samba4 AD에서 CentOS 머신 개체가 성공적으로 생성되었는지 확인합니다. RSAT 도구가 설치된 Windows 시스템에서 AD 사용자 및 컴퓨터 도구를 사용하고 도메인 컴퓨터 컨테이너로 이동합니다. CentOS 7 서버 이름을 가진 새 AD 컴퓨터 계정 개체가 오른쪽 평면에 나열되어야 합니다.

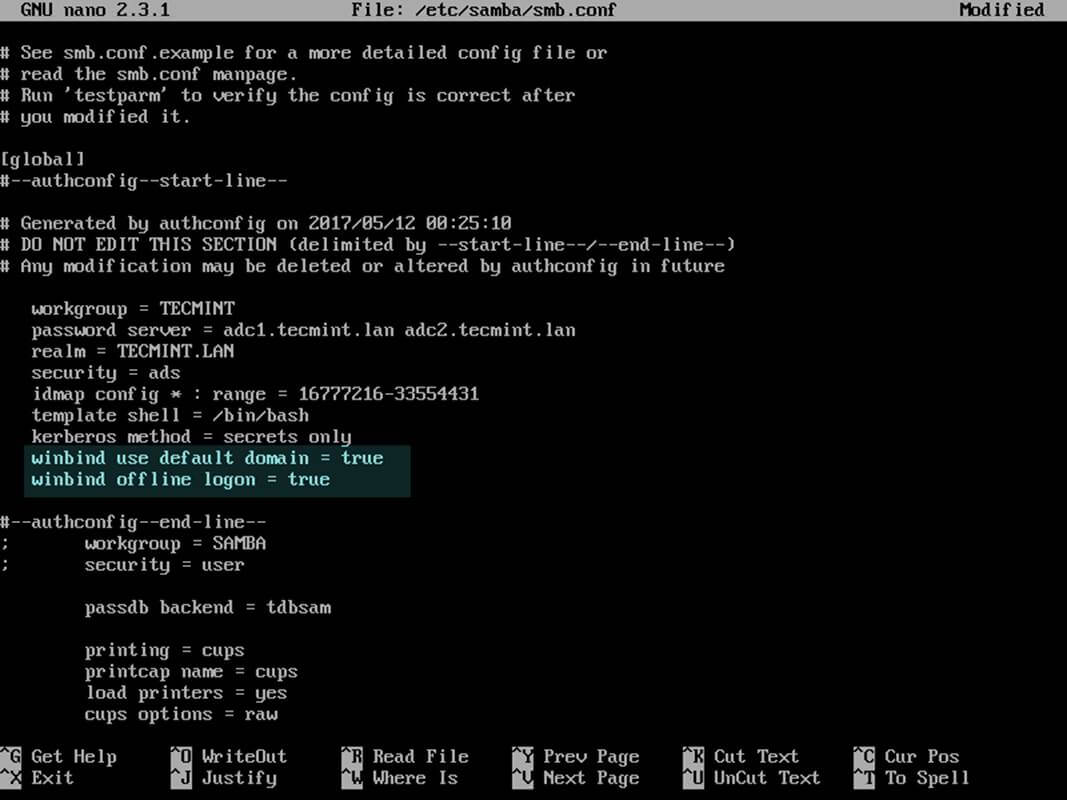

12. 마지막으로 텍스트 편집기로 Samba 기본 구성 파일(/etc/samba/smb.conf)을 열어 구성을 조정하고 아래 줄을 끝에 추가합니다. 아래 그림과 같이 [global] 구성 블록:

winbind use default domain = true

winbind offline logon = true

13. 처음 로그온할 때 AD 계정에 대한 로컬 홈을 머신에 생성하려면 아래 명령을 실행하세요.

authconfig --enablemkhomedir --update

14. 마지막으로 Samba 데몬을 다시 시작하여 변경 사항을 반영하고 AD 계정으로 서버에 로그온하여 도메인 가입을 확인합니다. AD 계정의 홈 디렉터리가 자동으로 생성되어야 합니다.

systemctl restart winbind

su - domain_account

15. 다음 명령 중 하나를 실행하여 도메인 사용자 또는 도메인 그룹을 나열합니다.

wbinfo -u

wbinfo -g

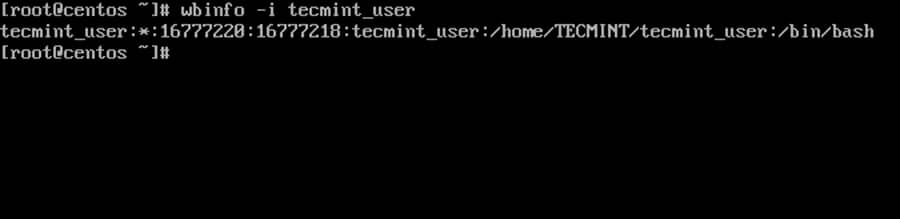

16. 도메인 사용자에 대한 정보를 얻으려면 아래 명령을 실행하세요.

wbinfo -i domain_user

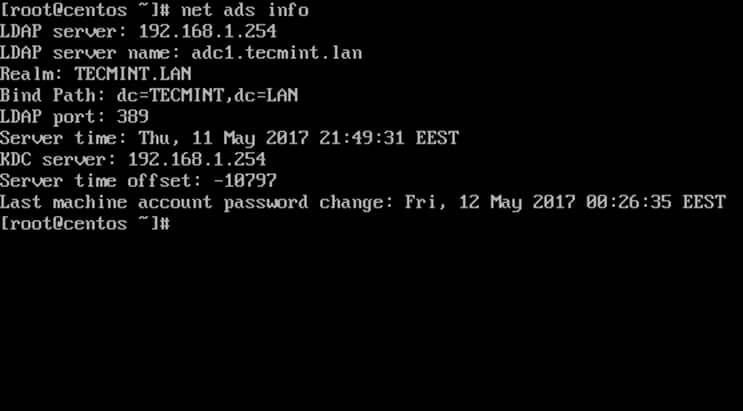

17. 요약 도메인 정보를 표시하려면 다음 명령을 실행하십시오.

net ads info

3단계: Samba4 AD DC 계정으로 CentOS에 로그인

18. CentOS에서 도메인 사용자를 인증하려면 다음 명령줄 구문 중 하나를 사용하세요.

su - ‘domain\domain_user’

su - domain\\domain_user

또는 winbind에서 default domain=true 매개 변수를 사용하여 Samba 구성 파일로 설정된 경우 아래 구문을 사용하십시오.

su - domain_user

su - [email

19. 도메인 사용자 또는 그룹에 대한 루트 권한을 추가하려면 visudo 명령을 사용하여 sudoers 파일을 편집하고 그림과 같이 다음 줄을 추가합니다. 아래 스크린샷.

YOUR_DOMAIN\\domain_username ALL=(ALL:ALL) ALL #For domain users

%YOUR_DOMAIN\\your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

또는 winbind에서 default domain=true 매개 변수를 사용하여 Samba 구성 파일로 설정된 경우 아래 발췌 내용을 사용하십시오.

domain_username ALL=(ALL:ALL) ALL #For domain users

%your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

20. Samba4 AD DC에 대한 다음 일련의 명령은 문제 해결 목적으로도 유용할 수 있습니다.

wbinfo -p #Ping domain

wbinfo -n domain_account #Get the SID of a domain account

wbinfo -t #Check trust relationship

21. 도메인을 탈퇴하려면 높은 권한이 있는 도메인 계정을 사용하여 도메인 이름에 대해 다음 명령을 실행하세요. AD에서 머신 계정을 제거한 후 머신을 재부팅하여 통합 프로세스 전의 변경 사항을 되돌립니다.

net ads leave -w DOMAIN -U domain_admin

init 6

그게 다야! 이 절차는 주로 CentOS 7 서버를 Samba4 AD DC에 연결하는 데 중점을 두고 있지만 여기에 설명된 동일한 단계는 CentOS 서버를 Microsoft Windows Server 2012 Active Directory에 통합하는 데에도 유효합니다.