Linux 서버를 라우터로 전환하여 트래픽을 정적으로 및 동적으로 처리하는 방법 - 10부

이 LFCE(Linux Foundation Certified Engineer) 시리즈의 이전 튜토리얼에서 예상한 대로 이 기사에서는 특정 애플리케이션을 사용하여 IP 트래픽을 정적으로 및 동적으로 라우팅하는 방법에 대해 설명합니다.

Linux Foundation 인증 프로그램 소개

먼저 몇 가지 정의를 바로 알아봅시다.

- 간단히 말해서 패킷은 네트워크 내에서 정보를 전송하는 데 사용되는 기본 단위입니다. TCP/IP를 네트워크 프로토콜로 사용하는 네트워크는 데이터 전송에 대해 동일한 규칙을 따릅니다. 즉, 실제 정보는 데이터와 데이터가 전송되어야 하는 주소로 구성된 패킷으로 분할됩니다.

- 라우팅은 네트워크 내에서 소스에서 대상으로 데이터를 "안내"하는 프로세스입니다.

- 정적 라우팅에는 라우팅 테이블에 정의된 수동으로 구성된 규칙 세트가 필요합니다. 이러한 규칙은 고정되어 있으며 패킷이 한 시스템에서 다른 시스템으로 이동할 때 통과해야 하는 방식을 정의하는 데 사용됩니다.

- 동적 라우팅 또는 스마트 라우팅(원하는 경우)은 시스템이 필요에 따라 패킷이 따르는 경로를 자동으로 변경할 수 있음을 의미합니다.

고급 IP 및 네트워크 장치 구성

iproute 패키지는 ifconfig 및 route와 같은 레거시 도구를 대체하므로 이 문서 전체에서 사용할 네트워킹 및 트래픽 제어를 관리하는 도구 세트를 제공합니다.

iproute 제품군의 중앙 유틸리티는 간단히 ip라고 합니다. 기본 구문은 다음과 같습니다.

ip object command

여기서 객체는 다음 중 하나만 될 수 있습니다(가장 자주 사용되는 객체만 표시됩니다. 전체 목록은 man ip를 참조할 수 있습니다):

- 링크: 네트워크 장치.

- addr: 장치의 프로토콜(IP 또는 IPv6) 주소입니다.

- 경로: 라우팅 테이블 항목입니다.

- 규칙: 라우팅 정책 데이터베이스의 규칙입니다.

반면 명령은 개체에 대해 수행할 수 있는 특정 작업을 나타냅니다. 다음 명령을 실행하여 특정 개체에 적용할 수 있는 명령의 전체 목록을 표시할 수 있습니다.

ip object help

예를 들어,

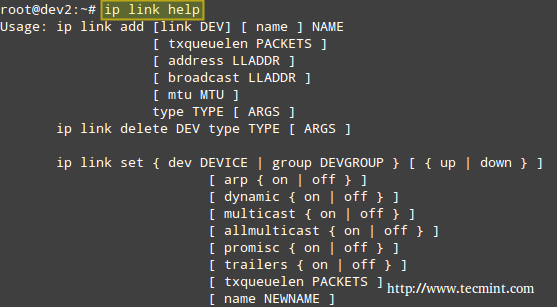

ip link help

예를 들어 위 이미지는 다음 명령을 사용하여 네트워크 인터페이스의 상태를 변경할 수 있음을 보여줍니다.

ip link set interface {up | down}

'ip' 명령에 대한 더 많은 예를 보려면 IP 주소 구성에 유용한 10가지 'ip' 명령을 읽어보세요.

예 1: 네트워크 인터페이스 비활성화 및 활성화

이 예에서는 eth1을 비활성화하고 활성화합니다.

ip link show

ip link set eth1 down

ip link show

eth1을 다시 활성화하려면,

ip link set eth1 up

모든 네트워크 인터페이스를 표시하는 대신 다음 중 하나를 지정할 수 있습니다.

ip link show eth1

그러면 eth1에 대한 모든 정보가 반환됩니다.

예 2: 기본 라우팅 테이블 표시

다음 3가지 명령 중 하나를 사용하여 현재 기본 라우팅 테이블을 볼 수 있습니다.

ip route show

route -n

netstat -rn

세 명령 출력의 첫 번째 열은 대상 네트워크를 나타냅니다. ip Route show(키워드 dev 다음에 오는)의 출력에서는 해당 네트워크에 대한 물리적 게이트웨이 역할을 하는 네트워크 장치도 표시됩니다.

요즘은 ip 명령이 경로보다 선호되지만 나머지 항목에 대한 자세한 설명은 여전히 man ip-route 및 man 경로를 참조할 수 있습니다. 열의.

예제 3: Linux 서버를 사용하여 두 개인 네트워크 간에 패킷 라우팅

우리는 icmp(ping) 패킷을 dev2에서 dev4로 라우팅하고 그 반대 방향으로도 라우팅하려고 합니다(두 클라이언트 시스템이 서로 다른 네트워크에 있다는 점에 유의하세요). 각 NIC의 이름은 해당 IPv4 주소와 함께 대괄호 안에 표시됩니다.

우리의 테스트 환경은 다음과 같습니다.

Client 1: CentOS 7 [enp0s3: 192.168.0.17/24] - dev1

Router: Debian Wheezy 7.7 [eth0: 192.168.0.15/24, eth1: 10.0.0.15/24] - dev2

Client 2: openSUSE 13.2 [enp0s3: 10.0.0.18/24] - dev4

dev1(CentOS 상자)에서 라우팅 테이블을 살펴보겠습니다.

ip route show

그런 다음 enp0s3 NIC와 192.168.0.15에 대한 연결을 사용하여 10.0.0.0/24 네트워크의 호스트에 액세스하도록 수정합니다.

ip route add 10.0.0.0/24 via 192.168.0.15 dev enp0s3

본질적으로 "192.168.0.15를 게이트웨이로 사용하여 enp0s3 네트워크 인터페이스를 통해 10.0.0.0/24 네트워크에 경로를 추가합니다"라고 읽습니다.

마찬가지로 dev4(openSUSE 상자)에서 192.168.0.0/24 네트워크의 호스트를 ping합니다.

ip route add 192.168.0.0/24 via 10.0.0.15 dev enp0s3

마지막으로 Debian 라우터에서 전달을 활성화해야 합니다.

echo 1 > /proc/sys/net/ipv4/ip_forward

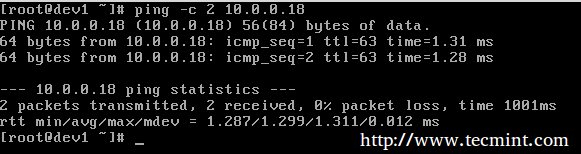

이제 핑을 보내보자:

그리고,

부팅 시 이러한 설정을 유지하려면 라우터에서 /etc/sysctl.conf를 편집하고 다음과 같이 net.ipv4.ip_forward 변수가 true로 설정되어 있는지 확인하세요.

net.ipv4.ip_forward = 1

또한 두 클라이언트 모두에서 NIC를 구성합니다(openSUSE의 /etc/sysconfig/network 및 CentOS의 /etc/sysconfig/network-scripts에서 구성 파일 찾기 – 두 경우 모두 ifcfg-enp0s3이라고 합니다).

openSUSE 상자의 구성 파일은 다음과 같습니다.

BOOTPROTO=static

BROADCAST=10.0.0.255

IPADDR=10.0.0.18

NETMASK=255.255.255.0

GATEWAY=10.0.0.15

NAME=enp0s3

NETWORK=10.0.0.0

ONBOOT=yes

예제 4: Linux 서버를 사용하여 개인 네트워크와 인터넷 간에 패키지 라우팅

Linux 시스템을 라우터로 사용할 수 있는 또 다른 시나리오는 개인 LAN과 인터넷 연결을 공유해야 하는 경우입니다.

Router: Debian Wheezy 7.7 [eth0: Public IP, eth1: 10.0.0.15/24] - dev2

Client: openSUSE 13.2 [enp0s3: 10.0.0.18/24] - dev4

이전 예에서와 같이 클라이언트에 패킷 전달 및 정적 라우팅 테이블을 설정하는 것 외에도 라우터에 몇 가지 iptables 규칙을 추가해야 합니다.

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

iptables -A FORWARD -i eth0 -o eth1 -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

첫 번째 명령은 NAT(Network Address Translation) 테이블의 POSTROUTING 체인에 규칙을 추가하여 나가는 패키지에 eth0 NIC를 사용해야 함을 나타냅니다.

MASQUERADE는 이 NIC에 동적 IP가 있고 패키지를 인터넷의 "야생 세계"로 보내기 전에 패킷의 개인 소스 주소가 다음과 같아야 함을 나타냅니다. 라우터의 공인 IP로 변경되었습니다.

많은 호스트가 있는 LAN에서 라우터는 /proc/net/ip_conntrack에 설정된 연결을 추적하여 인터넷에서 응답을 반환할 위치를 알 수 있습니다.

다음 출력의 일부만:

cat /proc/net/ip_conntrack

다음 스크린샷에 나와 있습니다.

패킷의 원본(openSUSE 상자의 개인 IP)과 대상(Google DNS)이 강조 표시된 위치입니다. 실행한 결과는 다음과 같습니다.

curl linux-console.net

openSUSE 상자에.

이미 추측할 수 있듯이 라우터는 Google의 8.8.8.8을 네임서버로 사용하고 있습니다. 이는 나가는 패킷의 대상이 해당 주소를 가리키는 이유를 설명합니다.

참고: 인터넷에서 들어오는 패키지는 이미 설정된 연결(명령 #2)의 일부인 경우에만 허용되고 나가는 패키지는 허용됩니다. “자유 종료 ” (명령 #3).

이 시리즈의 8부 - Iptables 방화벽 구성에 설명된 단계에 따라 iptables 규칙을 지속적으로 유지하는 것을 잊지 마세요.

Quagga를 사용한 동적 라우팅

요즘 Linux에서 동적 라우팅에 가장 많이 사용되는 도구는 quagga입니다. 이를 통해 시스템 관리자는 상대적으로 저렴한 Linux 서버를 사용하여 강력하고 값비싼 Cisco 라우터에서 제공하는 것과 동일한 기능을 구현할 수 있습니다.

도구 자체는 라우팅을 처리하지 않지만 패킷을 처리하기 위한 새로운 최상의 경로를 학습하면서 커널 라우팅 테이블을 수정합니다.

얼마 전에 개발이 중단된 프로그램인 zebra의 포크이기 때문에 역사적인 이유로 zebra와 동일한 명령과 구조를 유지하고 있습니다. 그렇기 때문에 지금부터 얼룩말에 대한 언급을 많이 보게 될 것입니다.

단일 기사에서 동적 라우팅 및 모든 관련 프로토콜을 다룰 수는 없지만 여기에 제시된 콘텐츠가 구축을 위한 출발점이 될 것이라고 확신합니다.

Linux에 Quagga 설치

선택한 배포판에 quagga를 설치하려면:

aptitude update && aptitude install quagga [On Ubuntu]

yum update && yum install quagga [CentOS/RHEL]

zypper refresh && zypper install quagga [openSUSE]

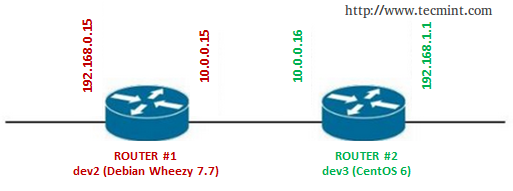

예제 #3과 동일한 환경을 사용하지만 eth0이 IP 192.168.0.1의 기본 게이트웨이 라우터에 연결되어 있다는 점만 다릅니다.

다음으로 /etc/quagga/daemons를 다음과 같이 편집하세요.

zebra=1

ripd=1

이제 다음 구성 파일을 만듭니다.

/etc/quagga/zebra.conf

/etc/quagga/ripd.conf

다음 줄을 추가하세요(원하는 호스트 이름과 비밀번호로 바꾸세요).

service quagga restart

hostname dev2

password quagga

service quagga restart

참고: ripd.conf는 라우팅 정보 프로토콜(RIP)에 대한 구성 파일로, 라우터에 어떤 네트워크가 연결될 수 있는지에 대한 정보를 제공합니다. 도달한 정도와 (홉의 양 측면에서) 얼마나 멀리 있는지를 보여줍니다.

이는 quagga와 함께 사용할 수 있는 프로토콜 중 하나일 뿐이며 자격 증명을 일반 텍스트로 전달하는 단점이 있지만 사용하기 쉽고 대부분의 네트워크 장치에서 지원하기 때문에 이 튜토리얼에서 이를 선택했습니다. 이러한 이유로 구성 파일에 적절한 권한을 할당해야 합니다.

chown quagga:quaggavty /etc/quagga/*.conf

chmod 640 /etc/quagga/*.conf

예 5: IP 트래픽을 동적으로 라우팅하도록 quagga 설정

이 예에서는 두 개의 라우터에 다음 설정을 사용합니다(앞에서 설명한 대로 라우터 #2에 대한 구성 파일을 만들어야 합니다).

중요: 두 라우터 모두에 대해 다음 설정을 반복하는 것을 잊지 마세요.

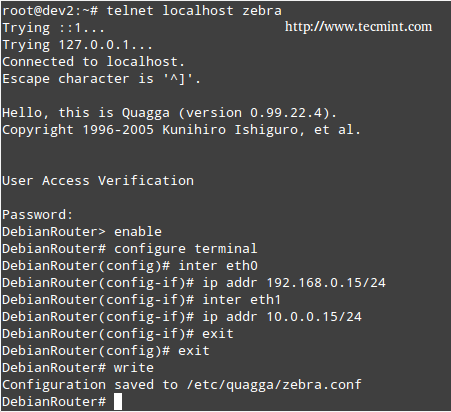

라우터와 커널 사이의 논리적 중개자인 zebra(포트 2601에서 수신 대기)에 연결합니다.

telnet localhost 2601

/etc/quagga/zebra.conf 파일에 설정된 비밀번호를 입력한 후 구성을 활성화하세요.

enable

configure terminal

각 NIC의 IP 주소와 네트워크 마스크를 입력합니다.

inter eth0

ip addr 192.168.0.15

inter eth1

ip addr 10.0.0.15

exit

exit

write

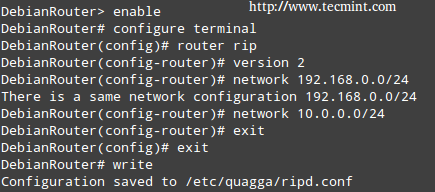

이제 RIP 데몬 터미널(포트 2602)에 연결해야 합니다.

telnet localhost 2602

/etc/quagga/ripd.conf 파일에 구성된 대로 사용자 이름과 비밀번호를 입력한 후 다음 명령을 굵게 입력합니다(설명은 설명을 위해 추가되었습니다).

enable turns on privileged mode command.

configure terminal changes to configuration mode. This command is the first step to configuration

router rip enables RIP.

network 10.0.0.0/24 sets the RIP enable interface for the 10.0.0.0/24 network.

exit

exit

write writes current configuration to configuration file.

참고: 두 경우 모두 이전에 추가한 줄(/etc/quagga/zebra.conf 및 <)에 구성이 추가됩니다. b>/etc/quagga/ripd.conf).

마지막으로 두 라우터 모두에서 zebra 서비스에 다시 연결하고 각 라우터가 다른 네트워크 뒤에 있는 네트워크에 대한 경로를 어떻게 "학습"했는지, 그리고 해당 라우터에 도달하기 위한 다음 홉은 무엇인지 확인합니다. show ip path 명령을 실행하여 네트워크를 확인하세요.

show ip route

다른 프로토콜이나 설정을 시도하려는 경우 Quagga 프로젝트 사이트에서 추가 문서를 참조할 수 있습니다.

결론

이 기사에서는 Linux 박스 라우터를 사용하여 정적 및 동적 라우팅을 설정하는 방법을 설명했습니다. 원하는 만큼 라우터를 추가하고 원하는 만큼 실험해 보세요. 의견이나 질문이 있는 경우 주저하지 말고 아래 문의 양식을 사용하여 문의해 주세요.